Access Control List или ACL — список контроля доступа, который определяет, кто или что может получать доступ к конкретному объекту, и какие именно операции разрешено или запрещено этому субъекту проводить над объектом.

Причины малой эффективности

Многие полагают, что маршрутизаторы, на которых применяются списки контроля доступа (ACL) для фильтрации «нежелательного» трафика, обеспечивают защиту от DDoS-атак. Действительно, списки контроля доступа могут защитить от простых и известных DDoS-атак, например, от ICMP-атак.

Многие полагают, что маршрутизаторы, на которых применяются списки контроля доступа (ACL) для фильтрации «нежелательного» трафика, обеспечивают защиту от DDoS-атак. Действительно, списки контроля доступа могут защитить от простых и известных DDoS-атак, например, от ICMP-атак.

Однако на сегодняшний день в DDoS-атаках, как правило, используются корректные действующие протоколы, которые необходимы для работы в сети Интернет, и поэтому фильтрация протоколов становится менее эффективным средством защиты. Маршрутизаторы также могут блокировать зоны с некорректными IP-адресами, однако злоумышленники, чтобы их не обнаружили, обычно подделывают корректные IP-адреса.

В целом, хотя списки ACL на маршрутизаторах служат первой линией обороны от базовых атак, они не оптимизированы для защиты от следующих сложных типов DDoS- атак:

а) SYN, SYN-ACK, FIN и других атак направленных на заполнения полосы пропускания. Списки контроля доступа не могут заблокировать атаку SYN или атаки ACK и RST на 80-й порт web-сервера, при которых поддельные IP-адреса источника постоянно меняются. Единственный возможный вариант здесь состоит в том, что заблокировать web-сервер, а именно в этом и состоит задача злоумышленника.

б) «Прокси» – поскольку списки контроля доступа не могут отличить друг от друга «благонадежные» и «злоумышленные» пакеты с флагом SYN, поступающие из одного исходного IP-адреса или «Прокси», то, пытаясь остановить атаку с подделанным IP-адресом, они вынуждены, по определению, блокировать весь трафик клиентов, поступающий из определенного исходного IP-адреса или «Прокси».

в) DNS или протокол пограничного шлюза (BorderGatewayProtocol, BGP). Когда запускаются атаки на DNS-сервер или на граничный маршрутизатор, списки контроля доступа (ACL), как и в случае с атаками, использующими пакеты с флагом SYN, не могут отследить быстро меняющийся объем трафика. Кроме этого, списки ACL не в состоянии отличить поддельные адреса от корректных запросов.

г) Атаки на уровне приложений. Хотя списки ACL могут блокировать клиентские атаки, например, атаки с ошибочными соединениями HTTP и с полуоткрытыми соединениями HTTP (при условии, что есть возможность точно идентифицировать источник атаки и конкретные не подделанные источники), администратору потребуется конфигурировать сотни, а в некоторых случаях и тысячи списков ACL для каждой потенциальной цели DDoS-атаки.

2.1.2 Использование межсетевых экранов для защиты

Суть защиты

Межсетевые экраны играют исключительно важную роль в системе безопасности любой компании, но они не созданы именно как инструмент предотвращения DDoS-атак. Фактически, у межсетевых экранов есть ряд исходных свойств, которые не позволяют им обеспечить полную защиту от самых современных DDoS-атак.

Причина малой эффективности

Прежде всего, речь идет о местоположении. Межсетевые экраны находятся в слишком удаленной зоне от оператора связи на пути следования данных, и это не обеспечивает достаточную защиту линии канала связи, который соединяет оператора связи и граничный маршрутизатор корпоративной системы, из-за чего эти компоненты становятся уязвимой целью для DDoS-атак. Фактически, поскольку межсетевые экраны встраиваются по линейной схеме, они часто становятся целью злоумышленников, которые пытаются нарушить функционирование ресурсов обработки данных, чтобы вызвать сбой.

Прежде всего, речь идет о местоположении. Межсетевые экраны находятся в слишком удаленной зоне от оператора связи на пути следования данных, и это не обеспечивает достаточную защиту линии канала связи, который соединяет оператора связи и граничный маршрутизатор корпоративной системы, из-за чего эти компоненты становятся уязвимой целью для DDoS-атак. Фактически, поскольку межсетевые экраны встраиваются по линейной схеме, они часто становятся целью злоумышленников, которые пытаются нарушить функционирование ресурсов обработки данных, чтобы вызвать сбой.

Вторая проблема – это отсутствие механизма выявления аномалий. Межсетевые экраны в первую очередь предназначены для контроля доступа в корпоративную сеть, и они отлично справляются с этой задачей. Один из путей выполнения этой задачи – отслеживание сеансов, которые инициированы из внутренней сети компании и адресованы на внешний сервис, и последующий прием только особых откликов от источников из сети Интернет. Однако такая схема не действует применительно к таким сервисам как web, DNS, и к другим сервисам, которые должны быть открыты для публичного доступа, чтобы была обеспечена возможность принимать запросы. В подобных случаях межсетевые экраны выполняют операцию, которая называется «открыванием канала»: они пропускают http- трафик на IP-адрес web-сервера. Хотя такой подход и обеспечивает некоторую защиту, поскольку разрешены лишь определенные протоколы, адресуемые на определенные адреса, он не слишком эффективен в борьбе с атаками DDoS, поскольку злоумышленники могут без труда воспользоваться разрешенным протоколом для переноса трафика атаки. Отсутствие возможностей для выявления аномалий означает, что межсетевые экраны не могут распознать ситуацию, в которой носителем атаки служат корректные разрешенные протоколы.

Третья причина, по которой межсетевые экраны не могут обеспечить полнофункциональную защиту от DDoS-атак – это отсутствие ресурсов борьбы с подделанными IP-адресами. Если выявлена DDoS-атака, межсетевые экраны могут заблокировать конкретный поток трафика, связанный с атакой, но не могут применить меры «антиспуфинга» на пакетной основе, чтобы отделить благонадежный трафик от плохого, а именно эта операция важна для защиты от DDoS-атак, в которых используется большой объем подделанных IP-адресов.

2.1.3 Использование системы обнаружения вторжений (IDS) для защиты

Суть защиты

Система обнаружения вторжений (англ. IDS) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет.

Причина малой эффективности

Хотя системы IDS отлично могут выявлять атаки на уровне приложений, у них есть и слабая сторона: они не могут выявить DDoS-атаку, в которой используются корректные пакеты, а на сегодняшний день в большинстве атак используются именно корректные пакеты. Хотя в системах IDS предусмотрены определенные механизмы, действующие на базе аномалий, которые необходимы для выявления данных атак, требуется их масштабная подстройка вручную, и они не идентифицируют конкретные потоки трафика атак.

Другая потенциальная проблема использования систем IDS в качестве платформы для защиты от атак DDoS состоит в том, что они только выявляют атаку, но не предпринимают никаких действий для устранения ее последствий. В решениях на базе IDS могут быть рекомендованы фильтры для маршрутизаторов и межсетевые экраны, но, как уже было сказано выше, не обеспечивается эффективное устранение современных DDoS-атак.

В общем, системы IDS – это оптимальный инструмент выявления атак на уровне приложений на основе сигнатур. Поскольку сложные DDoS-атаки выявляются по аномальному поведению на 3-м и 4-м уровнях, современная технология IDS не приспособлена для выявления и устранения DDoS-атак.

2.1.4 Решения защиты от распределённых атак от компании Cisco

Cisco Traffic Anomaly Detector - это устройство мониторинга, которое выявляет признаки, указывающие на присутствие DDoS-атак. Cisco Traffic Anomaly Detector обрабатывает весь входящий трафик защищаемого сегмента. Подключение детектора производится к SPAN порту маршрутизатора (коммутатора) или с использованием разветвителя. Что позволяет в непрерывном режиме производить анализ всего входящего трафика. Этот анализ включает сопоставление текущего поведения трафика с базовыми пороговыми параметрами, для выявления аномального поведения трафика. Если аномальное поведение обнаружено и выглядит как возможная атака, детектор посылает в Cisco Guard сигнал о начале анализа и устранения атаки.

Cisco Guard – это устройство очистки трафика, имеющее возможность идентифицировать и блокировать злоумышленный трафик. Cisco Guard, основан на архитектуре уникального запатентованного процесса множественной верификации (multiverification process, MVP), применяющего усовершенствованные ресурсы выявления аномалий для динамического применения интегрированных приемов идентификации источников и антиспуфинга в сочетании с высокоэффективной фильтрацией, позволяющей идентифицировать и блокировать конкретные потоки трафика атаки и, одновременно с этим, обеспечивать пропуск благонадежных транзакций. В сочетании с интуитивным графическим интерфейсом и мощной многоуровневой системой мониторинга и отчетности, которая предоставляет полный обзор всех действий, сопровождающих атаку, Cisco Guard обеспечивает наиболее полную защиту компании от DDoS-атак.

Cisco DDoS Multidevice Manager – опциональное программное обеспечение, обеспечивающее всесторонний и консолидированный взгляд на инфраструктуру отражения DDoS-атак. Позволяет производить анализ в режиме реального времени на основе собранной статистики, производить активацию функций обнаружения аномалий и отражения атак, обработку всех событий со всех устройств и записывать в один журнал регистрации.

Вывод

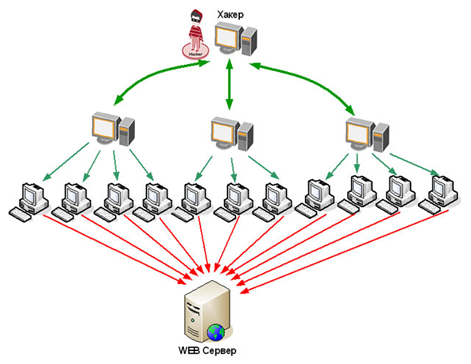

Атаки в сегодняшнем времени это заражённые пользователи которые, сами того не зная либо умышленно участвуют в распределённых атаках, посылая со своих компьютеров легитимный трафик.

Для защиты от атак на высоком уровне необходим хороший системный администратор, и дорогостоящее оборудование защиты, но не факт что это спасёт вас от атаки объёмом свыше 2 Гигабит.

По словам экспертов, если активную атаку пытаются остановить техническими средствами путем использования защитного оборудования, то потребуются часы или даже дни, которые уйдут на внедрение средства защиты, развёртывание системы балансировки, увеличение количества серверов или расширения имеющихся каналов связи.

3.1 «Если заплатят $150 тыс., то я и Mail.ru положу»: интервью с хакером о DDoS-атаках

Такой фразой поделился недавно, хакер занимающийся DDosулугами.

Его реклама в одном из форумов встретилась на первой странице выдачи Яндекса по запросу «DDoS услуга». Он называет это «услуги по устранению сайтов и форумов ваших конкурентов при помощи DDoS-атаки». Постоянным заказчикам предлагает индивидуальные условия, принимает заказы на срок от 12-ти часов. «В среднем, цены на DDoS от $40 в сутки, — написано в форуме, — Принимаем на исполнение любой ресурс. В случае неудачи делаем манибек».

Он говорит, что заказывают разные сайты — и интернет-магазины, и форумы, и сайты типа компромат. ру, и просто конкурентов. В качестве теста для форума он в свое время вырубил сайты «Дома 2» и uCoz. Говорит, что в месяц зарабатывает порядка 600 тысяч рублей, правда, не только DDoS, но и взламыванием почтовых ящиков (эта услуга, по его словам, стоит 1000-2000 рублей за ящик). «По поводу цели заказа — никогда не задаюсь этим вопросом, да и не думаю, что каждый заказчик расскажет о своей цели», — говорит он.

Хакеры, инициаторы DDos, ставят цель заработать деньги на желании заказчика завалить чем-либо насоливший ему сервис, насколько долго и с какими последствиями решается исходя из суммы заказа, самого же хакера интересует только цена вопроса, зависящая от сложности атаки.

3.2 DDos как изъявление позиции интернет сообщества.

ПУТИНВЗРЫВАЕТДОМА. Вот что привлекло моё внимание больше всего.

Многим стал известен благодаря организации распределенных атак, со своей знаменитой низкоорбитальной ионной пушкой.

Пушка — это скрипт, который шлёт запросы на атакуемый сервер за счёт ресурсов атакующего. Жертва выбирается админом после народного голосования на userecho. Чтобы начать атаку, достаточно нажать красную кнопку. Механизм работы пушки заключается в том, что скрипт шлёт рандомные похапе запросы на сайт.

За время, проведённое в атаке начисляются балы (звания), которые можно потратить на смену цвета ника в столь же известном чате, собирающем большое количество школоты. Отдельная фишка этого чата - смайлы, которые удивили даже меня.

3.2.1 Схема работы сайта

Как было сказано ранее, на сайте ведется голосование после успешной атаки предыдущего ресурса, атака переходит к лидеру голосований. В данный момент ПВД намерен положить сайт президнета РФ. Что ж, желаю удачи. Напомню что после успешной атаки на сайт президента РБ, путинци «лежали» около недели под DDos-ом суммарной мощностью более Гигабита.

3.2.2 Послужной список успешных атак этого сайта:

Ø Студия ТРИТЭ Никиты Михалкова (два раза)

Ø Партия «Единая Россия»

Ø Максим Голополосов и его шоу «+100500»

Ø Овуляшки на сайте Ladymama

Ø Роспотребнадзор

Ø Телешоу «Дом-2»

Ø Башорг

Ø Федеральная служба безопасности РФ

Ø Rich'n'Beautiful

Ø Гомогеи

Ø Ронедге (легли менее, чем за минуту)

Ø Ещё одни RNB

Ø Сайентологи

Ø Сеошники

Ø Татьяныч

Ø Камикадзе-Д

Ø Молодёжное движение «Резец»

Ø Ещё овуляшки

Ø Студия грамзаписи «Никитин»

Ø Разлагающая мозг детей рекламой социальная сеть «Твиди» -не заддосили

Ø Форум пикаперов

Ø "Тюряга"

Ø Сайт президента РБ

3.2.3 Атаки, не увенчавшиеся успехом

Было и несколько фейлов. Например, не смогли положить фирму, которая продавала защиту от ддос атак. Также впустую ушли две недели ддоса главной страницы пикаперов, хотя форум положить удалось. Зафейлилась и попытка положить эмочек, хотя форум тоже завалили.

Также эпик фейл призошёл при ддосе твиди (не совсем правда, твиди лежала где-то час, пруф можно видеть на этой фотографии) и последних ддосах Никиты.

Воины смачно соснули хуйца у Апача при ддосе demotivation.me. Была включена нестандартная защита - при принятии пакета от пушки выводилось сообщение «SOSI HUI BYDLO» и требование логина и пароля.

Напомню, после атаки на сайт ФСБ было разделегирование домена путинвзрываетдома.рф, ввиду этого сайт в скором времени уехал из России в Нидерланды.

В итоге. Я уверен, что в скором времени будут внесены поправки в законодательстве, и с этим беспределом будет покончено.

Ряд российских интернет-компаний при поддержке Group-IB инициировали внесение поправок в Уголовный кодекс РФ. Главу 28 УК «Преступления в сфере компьютерной информации» предлагается дополнить новыми квалифицирующими признаками, в том числе по организации и совершению DDоS-атак, за фишинг и спам.

Будет обозначен состав преступлений и уточнена доказательная база по ним, установлены места совершения преступления.

Компания Group-IB занимается расследование преступлений в сфере IT по заказу коммерческих компаний (в том числе отлавливает организаторов DDoS-атак). Представитель компании пояснил, что существующее законодательство позволяет привлечь к ответственности только за заражение компьютера, но не за сам DDoS. То есть в случае с ботнетом нужно искать «потерпевших» из числа владельцев зомби-ПК, что искажает всю суть дела, где настоящим потерпевшим является крупная компания или финансовое учреждение, пострадавшее от DDoS.

Глава 28 УК РФ содержит три статьи: статья 272 «Неправомерный доступ к компьютерной информации», статья 273 «Создание, использование и распространение вредоносных программ для ЭВМ» и статья 274 «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети». Эти статьи предусматривают разнообразное наказание, в том числе штрафы, исправительные работы, обязательные работы (до 240 часов), арест либо лишение свободы сроком до семи лет.

Проект поправок в УК в данный момент находится на стадии согласования концепции.

Многие полагают, что маршрутизаторы, на которых применяются списки контроля доступа (ACL) для фильтрации «нежелательного» трафика, обеспечивают защиту от DDoS-атак. Действительно, списки контроля доступа могут защитить от простых и известных DDoS-атак, например, от ICMP-атак.

Многие полагают, что маршрутизаторы, на которых применяются списки контроля доступа (ACL) для фильтрации «нежелательного» трафика, обеспечивают защиту от DDoS-атак. Действительно, списки контроля доступа могут защитить от простых и известных DDoS-атак, например, от ICMP-атак. Прежде всего, речь идет о местоположении. Межсетевые экраны находятся в слишком удаленной зоне от оператора связи на пути следования данных, и это не обеспечивает достаточную защиту линии канала связи, который соединяет оператора связи и граничный маршрутизатор корпоративной системы, из-за чего эти компоненты становятся уязвимой целью для DDoS-атак. Фактически, поскольку межсетевые экраны встраиваются по линейной схеме, они часто становятся целью злоумышленников, которые пытаются нарушить функционирование ресурсов обработки данных, чтобы вызвать сбой.

Прежде всего, речь идет о местоположении. Межсетевые экраны находятся в слишком удаленной зоне от оператора связи на пути следования данных, и это не обеспечивает достаточную защиту линии канала связи, который соединяет оператора связи и граничный маршрутизатор корпоративной системы, из-за чего эти компоненты становятся уязвимой целью для DDoS-атак. Фактически, поскольку межсетевые экраны встраиваются по линейной схеме, они часто становятся целью злоумышленников, которые пытаются нарушить функционирование ресурсов обработки данных, чтобы вызвать сбой.